Seguridad integrada de ARM y la forma en que sólo podría librarse de la contraseña

En el mundo cada vez más conectado en el que vivimos la seguridad de nuestra información es de suma importancia. No sólo son las agencias gubernamentales que tratan de aprovechar todas nuestras comunicaciones, pero también lo son los ciber-delincuentes para que puedan vender nuestros datos para hacer dinero. A diferencia de cualquier otro momento en la historia de la forma en que nuestros datos están protegidos es vital, no sólo para las empresas, sino también a los individuos.

Construido en cada procesador Cortex-A basado es una pieza inteligente de la tecnología llamada TrustZone.

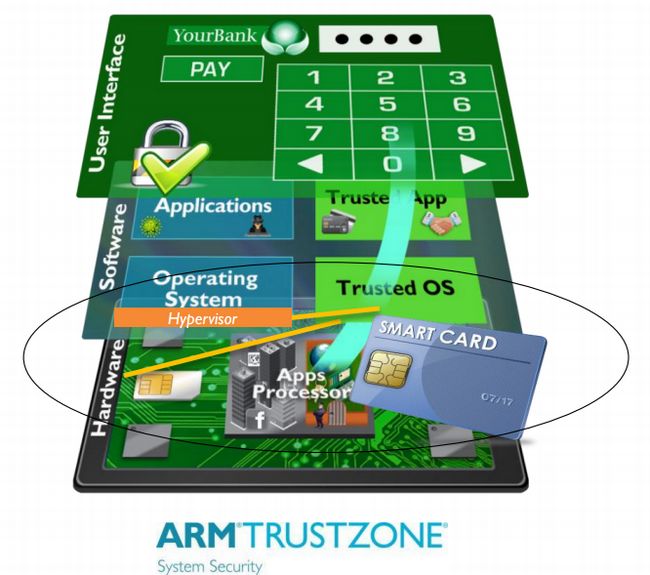

Procesadores ARM se pueden encontrar en el corazón de la mayoría de los teléfonos inteligentes y tabletas, así como en una amplia gama de otros dispositivos de consumo popular. Y estos mismos chips ARM tienen un arma incorporado que ayuda a todos los usuarios de teléfonos inteligentes protegerse.Construido en cada procesador Cortex-A basado es una pieza inteligente de la tecnología llamada TrustZone. Proporciona un pequeño, Trusted Execution certificable para el Medio Ambiente (ETE) que está aislado del sistema operativo principal (por ejemplo, Android) y como tal es completamente inmune a los ataques a nivel de software.

El TrustZone ejecuta su propio sistema operativo a medida. Cuando el procesador cambia al entorno de confianza entonces Android no tiene interacción con lo que está funcionando allí, de hecho Android ni siquiera sabe que el entorno de seguridad está en marcha. El aislamiento de hardware completa.

Los procesadores con TrustZone pueden ejecutar instrucciones en uno de dos modos: el mundo normal, donde código no confiable ejecuta, y el mundo seguro, donde ejecutar servicios seguros. Ambos modos tienen espacios de direcciones de memoria independientes y diferentes privilegios.

El modo mundo normal no puede acceder al espacio de direcciones mundo seguro, pero el código se ejecuta en el mundo seguro puede acceder al espacio normal de direcciones mundo. Los procesadores compatibles con un poco discurso especial, el bit de NS, que indica qué mundo el procesador está utilizando actualmente.

Debido a que el procesador sólo puede estar en un modo u otro, existe un mecanismo que le dice a la CPU para cambiar los modos. Esto se hace a través de una instrucción especial llamada el monitor de llamada Secure (smc). Cuando la CPU ejecuta la instrucción smc, los interruptores de hardware y realiza un cambio de contexto seguro.

Mundo real

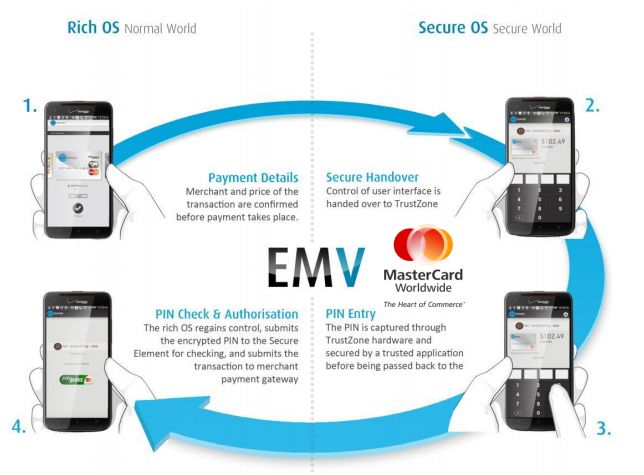

Entonces, ¿qué significa esto para el usuario medio. Imagine que usted necesita para conectarse a la banca en línea. En este momento hay una gran variedad de métodos de autenticación de dos pasos que se pueden utilizar para asegurarse de que usted se inscribe en forma segura. Algunos bancos envían mensajes SMS a su teléfono, mientras que otros emiten sus clientes con los bits a medida de hardware que generan códigos de autenticación especiales. La idea es que, incluso si un ladrón cibernético recibe su nombre de usuario y contraseña, que no tendrán acceso a los bits de información secundarias.

Qué TrustZone ofrece una manera para que los proveedores de servicios (como los bancos) para integrar la etapa de secundaria, en el proceso de autenticación de dos partes, en el propio teléfono. Desde el TrustZone está completamente aislado, entonces no hay peligro de cualquier malware, otros vectores de ataque nefastos, siendo utilizados para obtener los códigos de autenticación.

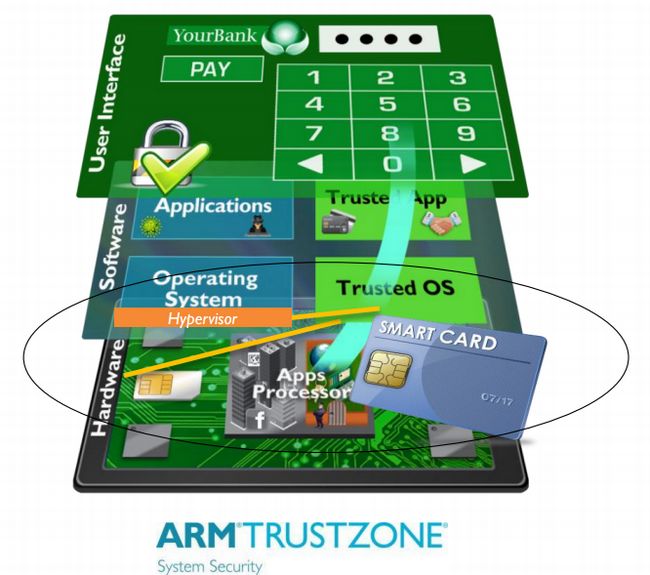

Por ejemplo, un usuario podría querer pagar por algunos bienes de su teléfono inteligente. Una aplicación para Android en el teléfono inteligente se utiliza para procesar la parte inicial del pago. A continuación, el procesador cambia al OS seguro. Este sistema operativo puede controlar la visualización y pide al usuario que pulse en su número de PIN. A continuación, se cifra y se pasa de nuevo a Android. Si bien el sistema operativo seguro estaba corriendo Android tenía ninguna interacción con la pantalla y no sabe nada de lo que pasó. Este aislamiento se realiza a nivel de hardware. Por último, la aplicación para Android toma el número PIN cifrado y la utiliza para autenticarse con el servicio de pago. Cualquier espionaje que se produce sólo será capaz de capturar los datos cifrados, incluso si el espionaje sucede en el smartphone en sí.

Desde el sistema operativo TrustZone es a la medida y no se puede instalar a través de un método de instalación general (como a través de la Play Store), entonces cada proveedor de servicios tendría que crear un smartphone especial con su software de confianza en él. Esto en sí mismo no es factible. Sin embargo, es posible crear un kernel Entorno de ejecución de confianza general que tiene la capacidad de instalar aplicaciones de confianza certificados.

ARM también está trabajando en su propio firmware de confianza.

Para hacer este entorno de ejecución de confianza más accesible para asegurar los proveedores de servicios y luego empresas como Trustonic y Samsung (con su plataforma Knox 2.0) están creando sistemas para permitir aplicaciones fiables para ser instalados en el TrustZone. Estas aplicaciones de confianza será capaz de manejar una amplia gama de tareas de autenticación de seguridad de inicio de sesión para el procesamiento de pagos.

ARM también está trabajando en su propio firmware de confianza. Diseñado para procesadores basados en 64 bits ARMv8, el proyecto de código abierto se distribuye bajo una licencia BSD y el código fuente está disponible en Github. Debido a su naturaleza de código abierto esperanzas ARM que los teléfonos OEM puede tomar el código y usarlo en sus productos. El objetivo del proyecto es proporcionar una implementación de referencia y en la medida de lo posible, el código está diseñado para su reutilización o portar a otras plataformas de hardware ARMv8.

Arranque seguro

Para un entorno de ejecución de confianza sea realmente confiable entonces el proceso de arranque del dispositivo debe ser seguro. Para ello ARM está trabajando con sus socios para llevar un proceso de arranque seguro para teléfonos Android. Botas de Android de la ejecución de un gestor de arranque que evita que los sistemas operativos y bootloaders secundarias no autorizados de carga. Este proceso de arranque seguro se implementa criptográficamente verificando cada paso del proceso de arranque. La cadena de certificados tiene su certificado raíz de confianza almacenado en el TrustZone, aislado por el hardware.

Aplicación de Samsung de los procesos de arranque seguro también verifica el firmware Android. Aunque esto no es algo que hará las delicias de los usuarios que les gusta para instalar el firmware personalizado, es esencial para la empresa (negocio) a los usuarios que necesitan para asegurar que los aspectos de seguridad de Android (como los proporcionados por SE para Android) no han sido deshabilitado .

Samsung KNOX mide 2.0 ciertos aspectos clave del gestor de arranque y las graba en la memoria segura. En tiempo de ejecución del sistema operativo de confianza puede verificar esas mediciones y verificar la validez del firmware corriendo Android. Si el gestor de arranque no puede verificar el núcleo Android, un área de memoria programable una sola vez (a menudo conocido como un fusible) se utiliza para indicar la sospecha de manipulación.

Diga adiós a las contraseñas

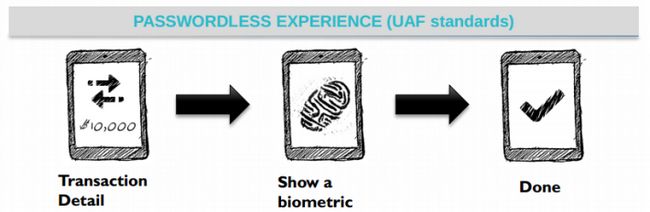

Una organización que está utilizando TrustZone de ARM es la alianza FIDO (Fast identidad en línea). La misión de la alianza es cambiar la naturaleza de autenticación en línea mediante la definición de un conjunto de mecanismos que reduzcan nuestra dependencia de las contraseñas. ARM se unió a la Junta Directiva de FIDO de Administración a principios de este año, donde se trabaja con algunas de las empresas más influyentes del mundo, como Microsoft, Google, Bank of America y Samsung.

Samsung, ARM y FIDO han trabajado con PayPal, para dar a los clientes una manera de utilizar su huella digital para la autenticación cuando se paga por bienes o servicios de un Samsung Galaxy S5.

Su especificación sin contraseña permite al usuario registrar su dispositivo con un servicio en línea mediante la selección de un método de autenticación local (como deslizar, reconocimiento facial, introducir el PIN, etc.). Una vez registrado, el usuario repite la misma acción de autenticación cada vez que necesitan para iniciar sesión en el servicio. TrustZone se utiliza para proporcionar la acción segura de autenticación que se aísla de Android y las aplicaciones en ejecución. El resultado es algunos datos de autenticación cifrada que se utiliza para realizar el proceso de inicio de sesión. Como resultado, el usuario ya no tiene que usar una contraseña cuando la autenticación desde ese dispositivo. El usuario puede incluso combinar varios métodos de autenticación, como la huella digital + PIN, etc.

Samsung, ARM y FIDO han trabajado con PayPal, para dar a los clientes una manera de utilizar su huella digital para la autenticación cuando se paga por bienes o servicios de un Samsung Galaxy S5. El software FIDO Listo en el S5 se comunica de forma segura entre el lector de huellas digitales y servidores de PayPal. La única información que el dispositivo comparte con PayPal es un código criptográfico único que permite PayPal para verificar la identidad del titular, sin tener que almacenar cualquier información biométrica en sus servidores.

Con la ubicuidad teléfono inteligente aumenta día a día, entonces el potencial de los entornos de ejecución de confianza, y los beneficios correspondientes para los usuarios, es enorme. Como suele ser el caso, ARM está liderando el camino y la tecnología necesaria para deshacerse de las contraseñas es probable que ya en tu móvil!