Android falla de seguridad Browser podría afectar el 40% de los usuarios de Android

Una vulnerabilidad ha sido descubierta en el navegador de Android basado en WebKit de código abierto, lo que abre la aplicación de una serie de hazañas javascript - de la lectura de las cookies y contraseñas, para enviar correos electrónicos en su nombre.

El asunto fue reportado como error el 1 de septiembrest, pero parece tener implicaciones mucho mayores para un número de usuarios de Android. Rafay Baloch, un investigador que descubrió el problema, encontró que javascript construido de una manera particular podría eludir Same Origin Policy del navegador (SOP), lo que le permite alterar y explotar el contenido de una web cargado en otra pestaña.

SOP está diseñado para evitar secuencias de comandos en un sitio de afectar el contenido de otra página. En otras palabras, las secuencias de comandos sólo pueden modificar los recursos procedentes del mismo dominio del sitio y / o número de puerto. Esto evita que los sitios web maliciosos y scripts de infectar páginas honorables. Sin esta protección, los scripts rouge pueden alterar el contenido de otros sitios y proceder a cargar guiones malévolos, engañan a los usuarios la descarga de malware, o el seguimiento de sus datos.

¿Quién está en riesgo?

Mientras que las probabilidades de toparse con tales un exploit son probablemente muy pequeña, después de todo este truco no funciona por lo general, un buen número de usuarios de Android siguen ejecutando el navegador de Android explotable.

Pre-Android 4.2, el navegador de Android se incluyó como la opción de navegador por defecto, antes de que Google cambió la opción de acciones a Chrome y dejó caer el apoyo a la antigua del navegador. Aún así, Google sólo movió el navegador por defecto hacia el motor de cromo total en fecha tan reciente como Android 4.4, ya que algunas partes del navegador todavía se utilizan algunas de las características del viejo software.

Si bien es poco probable que encontrar el navegador predeterminado denominado el navegador de Android en otra cosa que los dispositivos que ejecutan versiones anteriores del stock de Android, muchos terceros y navegadores OEM se han construido en el navegador de código abierto, y no está claro cuántos de éstos se ven afectadas por el insecto.

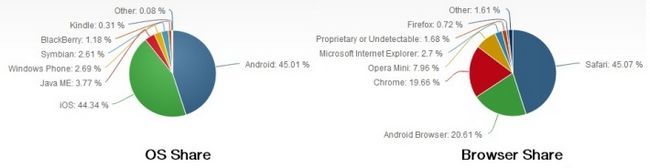

En términos de números, Las propias cifras de Google sugieren que el 24,5 por ciento de los dispositivos se están ejecutando Android 4.4 KitKat, que es explotar libre a menos que usted haya instalado el navegador de código abierto a ti mismo. Representa el navegador de Android por alrededor de 21 por ciento del uso global del navegador móvil. Teniendo en cuenta que Android representa alrededor del 45 por ciento de todos los dispositivos, y probablemente podemos atribuir la gran mayoría del uso de Safari para iOS, llegamos a una estimación aproximada que alrededor del 40 por ciento de todos los dispositivos Android están utilizando una forma del navegador vulnerable.

La manera más fácil de protegerse más la falla de seguridad es simplemente instalar un navegador diferente que no se basa en el viejo código de Android. Chrome, Firefox y Opera se basan en diferentes motores, pero otros navegadores pueden aplicar una parte del código vulnerable. Google ha dicho que puede reproducir el problema, y que la compañía está trabajando en una solución.