Dispositivos arraigados pueden exponer a sus credenciales de Google, según lo probado por Samsung S-Memo defecto de base de datos

El enraizamiento su dispositivo tiene muchos beneficios, incluyendo acceso a las funciones del sistema operativo y firmware que son inaccesibles por aplicaciones regulares. El enraizamiento le permite acceder a las zonas ocultas del sistema de archivos, controlar el CPU, ajustar la configuración de red, conexión a Google Play desde dispositivos restringidos, y más. Pero también hay una cosa que permite enraizamiento: acceso a los datos supuestamente seguras.

los XDA Developers foro es conocido por sus hazañas de desarrollo móvil, y miembros de la comunidad suele publicar sus ROMs personalizados, ajustes y otros consejos. Sin embargo, un desarrollador ha notado algo que podría ser alarmante para los usuarios de Android en general. El enraizamiento su dispositivo potencialmente puede exponer las credenciales de acceso, lo que debería haber sido de otro modo ocultos e inaccesibles.

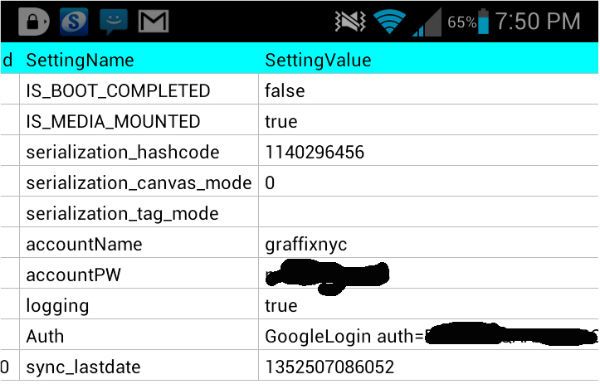

En particular, el foro de XDA moderador Graffixync dice que se sorprendió al ver a sus credenciales de Google almacenadas en texto sin formato en la base de datos de Samsung S-Memo.

Yo estaba metiendo en torno a las bases de datos S-memo cuando abrí una tabla utilizando editior SQLite. Cuando abrí la mesa me sorprendí al ver mi nombre de usuario y la contraseña de la cuenta Google en claro texto plano.

Esto no necesariamente verdad para todos los dispositivos Android, como Graffixync dice que es probable que un problema específico Jelly Bean. Si desea replicar la falla potencial, que puede hacer si usted tiene un dispositivo de Samsung arraigada, y si usted tiene instalado editor de SQLite.

- Configuración S-Memo para sincronizar con tu cuenta de Google

- Vaya a /data/data/com.sec.android.provider.smemo/databases usando SQLite

- Abra Pen_memo.db y buscar la tabla CommonSettings.

Si el dispositivo se ve afectada con esta vulnerabilidad potencial, entonces usted debe consultar a su nombre de usuario de Google y contraseña en texto plano.

¿Es esto una falla o es normal con un dispositivo arraigado?

Ahora el argumento aquí es que con el acto de las raíces de su dispositivo en el primer lugar, las aplicaciones deben tener acceso a las áreas del sistema de ficheros que no son de otra manera accesible. Como tal, a través de las raíces, el desarrollador en este caso era capaz de acceder a los datos a través de editor de SQLite.

Sin embargo, otro argumento es que el nombre de usuario y la contraseña se almacenan en texto plano y no cifrados. Como tal, cualquier aplicación que tenga acceso a las credenciales de raíz sería capaz de recuperar estos datos. Si se hash el nombre de usuario y la contraseña, entonces sería inofensiva incluso si una aplicación podría recuperarlos. ¿Es esto un defecto Samsung específica, entonces? Tal vez los desarrolladores de S-Memo olvidaron de garantizar que las credenciales de usuario se cifran.

De cualquier manera, este exploit ilustra el peligro con las raíces de su dispositivo. Por ejemplo, las aplicaciones cargadas secundarios que solicitan permisos de root pueden ser potencialmente recuperar las credenciales de usuario de sus bases de datos de aplicaciones. Incluso Aplicaciones de Google Play tienen el potencial de hacer esto si no se controla.

Responsables usuarios de dispositivos Android deben ser más vigilantes. Ten cuidado con lo Apps le das permisos de root para.